- RESEARCHDistance Learning at AIU is enhanced by vast academic resources and innovative technologies build into the Virtual Campus: Hundreds of self-paced courses with video lectures and step by step lessons, thousands of optional assignments, 140,000 e-books, the Social Media & Networking platform allowing collaboration/chat/communications between students, and MYAIU develop students holistically in 11 areas beyond just academics.

- PROGRAMS OFFERED

- Areas of Study

- Courses and Curriculum

- Open Courses

- Register for a Program

- Associate Program

- Associate in Addiction Counseling

- Associate in Agriculture Food And Resources

- Associate in Anti Terrorism Security

- Associate in Behavior Analysis In Special Education

- Associate in Bioethics

- Associate in Climatology

- Associate in Cultural Theological Communication

- Associate in Culinary Arts

- Associate in Ecotechnology

- View all Associates Programs

- Bachelor Program

- Bachelors in Community Development

- Bachelors in Environmental Science

- Bachelor in Education (B.Ed, BS)

- Bachelors in Economics

- Bachelors in Entrepreneurship

- Bachelors in Financial Administration

- Bachelors in Human Resource Management

- Bachelors in Linguistics

- Bachelors in Nutritional Science

- Bachelors in Occupational Health and Safety

- Bachelors in Psychology

- View all Bachelor Programs

- Doctorate Program

- Doctor | of Biology (PhD)

- Doctorate in Business Administration (DBA, PhD)

- Doctor of Economics (PhD)

- Doctor of Electrical Engineering (D.Sc, PhD)

- Doctor of Finance (PhD)

- Doctorate in International Relations

- Doctorate in Information Technology (D.Sc)

- Doctor of Legal Studies (PhD)

- Doctor of Project Management (PhD)

- Doctor of Sociology (PhD, D.Sc)

- Doctorate in Sustainable Natural Resources Management

- View all Doctorate Programs

- Master Program

- Postdoctoral Program

- Postdoctoral in Animal Science

- Postdoctoral in Anti Terrorism Security

- Postdoctoral in Behavior Analysis In Special Education

- Postdoctoral in Bioethics

- Postdoctoral in Blockchain Technology and Digital Currency

- Postdoctoral in Business Management

- Postdoctoral in Cloud Computing

- Postdoctoral in Computer Engineering

- View all Postdoctoral Programs

AIU offers a wide range of majors in areas including the Arts, Business, Science, Technology, Social, and Human studies. More than 120 degrees and programs are available for adult learners at the associate’s, bachelor’s, master’s, doctoral and postdoctoral level. - VIRTUAL CAMPUS

Distance Learning at AIU is enhanced by vast academic resources and innovative technologies build into the Virtual Campus: Hundreds of self-paced courses with video lectures and step by step lessons, thousands of optional assignments, 140,000 e-books, the Social Media & Networking platform allowing collaboration/chat/communications between students, and MYAIU develop students holistically in 11 areas beyond just academics.

- ALUMNI

The world is YOUR campus!”, that is the message of AIU’s month magazine Campus Mundi. Hear the voices and see the faces that make up AIU. Campus Mundi brings the world of AIU to you every months with inspirational stories, news and achievements by AIU members from around the world (students and staff are located in over 200 countries).

Tendencias de Ciberseguridad: Protegiendo los Datos en la Era Digital

¿Quieres saber qué es la Arquitectura de Confianza Cero?

Descubre algunas de las mejores prácticas para la seguridad en la nube.

¿Cómo puede ayudar la Inteligencia Artificial en la ciberseguridad?

Usa tus habilidades de investigación y escribe sobre cómo se espera que las tecnologías emergentes, como la computación cuántica, impacten el futuro de la ciberseguridad, y qué medidas se están tomando para abordar las posibles vulnerabilidades asociadas con los avances cuánticos. Utiliza fuentes creíbles como revistas académicas, sitios web educativos y entrevistas con expertos para reunir información y presentar una respuesta bien fundamentada.

Tendencias de Ciberseguridad: Protegiendo los Datos en la Era Digital

En una era donde la transformación digital impulsa la innovación empresarial y redefine las industrias, la ciberseguridad se ha vuelto más crítica que nunca. A medida que las organizaciones dependen cada vez más de herramientas y plataformas digitales, el panorama de amenazas ha evolucionado, trayendo nuevos desafíos para la protección de datos. Desde ataques sofisticados de ransomware hasta tecnologías emergentes como la inteligencia artificial (IA) en la defensa cibernética, comprender las últimas tendencias en ciberseguridad es esencial para salvaguardar la información sensible en la era digital.

Fuente: Paloalto

Ransomware: La Amenaza Implacable

Los ataques de ransomware han aumentado en los últimos años, convirtiéndose en una de las amenazas más extendidas en ciberseguridad. Estos ataques involucran software malicioso que encripta los datos de una víctima, con los atacantes exigiendo un rescate a cambio de la clave de descifrado. Casos de alto perfil, como el ataque a Colonial Pipeline, destacan el impacto devastador del ransomware en infraestructuras críticas y negocios.

Para combatir el ransomware, las organizaciones invierten en sistemas avanzados de detección de amenazas, copias de seguridad regulares de datos y planes de respuesta a incidentes integrales. El ciberseguro también se está volviendo crucial en las estrategias de gestión de riesgos, ofreciendo protección financiera contra posibles pérdidas.

Arquitectura de Confianza Cero: No Confíes en Nadie

El modelo tradicional de seguridad basado en perímetros, donde todo lo que está dentro de la red es confiable, ya no es tan efectivo en el entorno digital actual. Entra en juego la Arquitectura de Confianza Cero (ZTA, por sus siglas en inglés), un marco que asume que ninguna entidad, ya sea dentro o fuera de la red, debe ser automáticamente confiable.

ZTA requiere la verificación continua de las identidades de los usuarios y controles de acceso estrictos basados en el principio de privilegio mínimo. Este enfoque reduce significativamente el riesgo de acceso no autorizado y movimiento lateral dentro de las redes, convirtiéndose en una piedra angular de las estrategias modernas de ciberseguridad.

IA y Aprendizaje Automático en la Defensa Cibernética

La inteligencia artificial (IA) y el aprendizaje automático (ML) están revolucionando la ciberseguridad al permitir una detección de amenazas más rápida y precisa. Estas tecnologías pueden analizar grandes cantidades de datos en tiempo real, identificando patrones y anomalías que pueden indicar una amenaza cibernética.

Las herramientas de ciberseguridad impulsadas por IA están mejorando las capacidades de los centros de operaciones de seguridad (SOC), permitiendo una búsqueda proactiva de amenazas y una respuesta automatizada a incidentes. Sin embargo, a medida que los ciberdelincuentes también comienzan a aprovechar la IA, la carrera entre atacantes y defensores se intensifica.

Seguridad en la Nube: Protegiendo la Frontera Digital

A medida que las empresas migran a entornos en la nube, la seguridad de los datos y aplicaciones basados en la nube se ha vuelto primordial. Aunque los proveedores de servicios en la nube implementan medidas de seguridad robustas, el modelo de responsabilidad compartida significa que las organizaciones también deben tomar un papel activo en la protección de sus datos.

La adopción de soluciones de gestión de postura de seguridad en la nube (CSPM, por sus siglas en inglés) está en aumento. Estas soluciones ayudan a las organizaciones a identificar y mitigar vulnerabilidades de configuración. El cifrado, la autenticación multifactor (MFA) y la monitorización continua son esenciales para proteger los datos en la nube.

Aplicaciones de IoT

Fuente: Ieeexplore

Seguridad IoT: La Superficie de Ataque en Expansión

El Internet de las Cosas (IoT) está transformando las industrias al conectar dispositivos y sistemas para una mayor eficiencia. Sin embargo, cada dispositivo conectado representa un posible punto de entrada para ciberataques, expandiendo significativamente la superficie de ataque.

Asegurar la seguridad de los dispositivos IoT requiere un enfoque de múltiples capas, que incluye la autenticación de dispositivos, actualizaciones seguras de firmware y segmentación de la red. A medida que el IoT continúa aumentando, desarrollar estándares a nivel de la industria para la seguridad IoT se está volviendo cada vez más urgente.

Privacidad de Datos y Cumplimiento: Navegando los Desafíos Regulatorios

Según investigaciones secundarias, con el aumento de las violaciones de datos y la creciente importancia de la privacidad de los datos, se han implementado marcos regulatorios como el Reglamento General de Protección de Datos (GDPR) y la Ley de Privacidad del Consumidor de California (CCPA) para proteger la información personal de los consumidores.

El cumplimiento de las regulaciones de privacidad de datos no es solo un requisito legal, sino un componente crítico para construir la confianza de los clientes. Las organizaciones invierten en marcos de gobernanza de datos y tecnologías de mejora de la privacidad (PETs) para garantizar el cumplimiento y proteger los datos sensibles.

Factor Humano: El Eslabón Más Débil

A pesar de los avances tecnológicos, el error humano sigue siendo una de las principales causas de violaciones de datos. Los ataques de phishing, en particular, continúan explotando las vulnerabilidades humanas, engañando a los empleados para que revelen información sensible o hagan clic en enlaces maliciosos.

Mejorar la conciencia sobre ciberseguridad a través de capacitaciones y simulaciones regulares es esencial para reducir el riesgo de error humano. Las organizaciones también están adoptando análisis de comportamiento para detectar actividades inusuales de los usuarios que puedan indicar una cuenta comprometida.

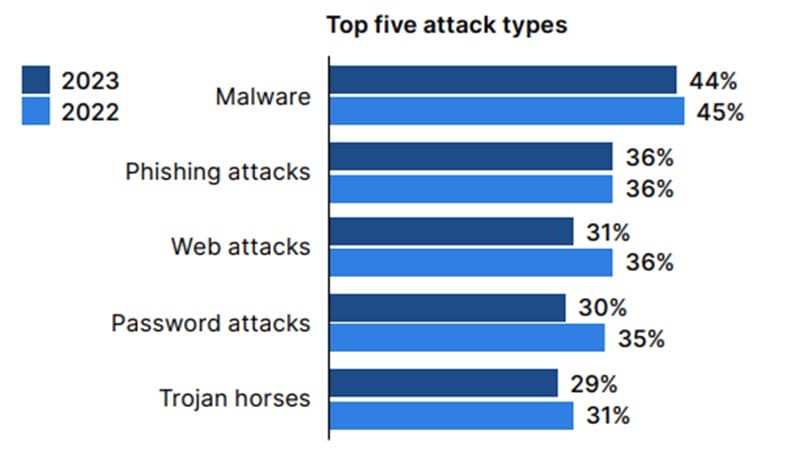

Ataques comunes en 2023

Fuente: Fortinet

Brecha de Habilidades en Ciberseguridad: Cerrando la Brecha

La demanda de profesionales en ciberseguridad está superando la oferta, creando una brecha significativa de habilidades. Esta escasez plantea un desafío para las organizaciones que buscan construir equipos de seguridad robustos capaces de defenderse contra amenazas cada vez más sofisticadas.

Para abordar la brecha de habilidades, las empresas están invirtiendo en programas de capacitación en ciberseguridad, asociándose con instituciones educativas y aprovechando proveedores de servicios de seguridad gestionados (MSSP). Además, la automatización y la IA aumentan las capacidades humanas y alivian la carga de los equipos de seguridad.

Adaptarse al Panorama de Amenazas en Evolución

En la era digital, la ciberseguridad no es un campo estático; evoluciona constantemente en respuesta a nuevas amenazas y avances tecnológicos. Las organizaciones deben permanecer vigilantes, mantenerse informadas sobre las últimas tendencias y adoptar un enfoque proactivo para la protección de datos. Al invertir en tecnologías de vanguardia, fomentar una cultura de concienciación en seguridad y evaluar y actualizar continuamente las estrategias de seguridad, las empresas pueden proteger eficazmente sus datos y mantener la resiliencia frente a las amenazas cibernéticas.

A medida que avanzamos, la colaboración entre los sectores público y privado, junto con la innovación continua en ciberseguridad, será crucial para salvaguardar el futuro digital.

Si este artículo despierta algún interés en la neurociencia, entonces AIU ofrece una lista de cursos cortos, blogs, artículos de noticias y muchos más sobre temas relacionados a los que se puede acceder, como:

Quantum Computing on Cybersecurity – Atlantic International University (aiu.edu)

Cybersecurity in IoT and Smart Devices

AIU ofrece una amplia gama de clases grabadas en vivo que abarcan varios temas. Si algún tema despierta tu interés, puedes explorar clases en vivo relacionadas. Además, nuestra extensa biblioteca en línea alberga una gran cantidad de conocimientos, que comprenden miles de libros electrónicos, sirviendo así como un recurso complementario valioso.

AI and Freelancing by Jay Bachahally

AI with coding github copilot and chat gpt by Jay Vijayasimha

Using Nanoscience for environmental repair and preservation by Tyler Gleckler

JavaScript Programming Essentials by Jay Radhakrishnan

Cybersecurity Trends for 2023 & What to Expect

These tech trends will dominate in 2023: Cybersecurity, layoffs on horizon this year

Referencias

Colonial Pipeline hack explained: Everything you need to know (techtarget.com)

Behind the rise of ransomware – Atlantic Council

What is Zero Trust Architecture? | SANS Institute

How AI is Revolutionizing Cybersecurity: GenAI Threats and Solutions (eliassen.com)

How Artificial Intelligence is Transforming Cybersecurity | Infosec (infosecinstitute.com)

The Growing Role of Machine Learning in Cybersecurity – Palo Alto Networks

11 Cloud Security Best Practices & Tips in 2024 (esecurityplanet.com)

Securing the Internet of Things | ScienceDirect

2024-cybersecurity-skills-gap-report.pdf (fortinet.com)

Here’s how to address the global cybersecurity skills gap | World Economic Forum (weforum.org)

Recordatorio a nuestros queridos estudiantes,

Asegúrese de haber iniciado sesión como estudiante en la plataforma AIU y de haber iniciado sesión en AIU Online

Biblioteca antes de acceder a los enlaces del curso. Este paso es crucial para un acceso ininterrumpido a su aprendizaje

recursos.

¡Contáctenos hoy!

Entendemos cómo los adultos ocupados no tienen tiempo para volver a la escuela. Ahora, es posible obtener su título en la comodidad de su hogar y aún tener tiempo para usted y su familia. La oficina de admisiones está aquí para ayudarlo, para obtener información adicional o para ver si califica para la admisión, contáctenos. Si está listo para postularse, envíe su Solicitud en línea y pegue su currículum y cualquier comentario/pregunta adicional en el área proporcionada.

Pioneer Plaza

900 Fort Street Mall 905

Honolulu, HI 96813

800-993-0066 (Toll Free en EUA)

808-924-9567 (Internacional)

808-947-2488 (Fax)

Contactanos

Atlantic International University

Links de Acceso Rapido

Inicio | Ingles | Cursos en Linea | Cursos Disponibles | Virtual Campus | Centro de Avance Profesional | Entrevista Laboral | Pregunta al orientador de la carrera | Escribir un Curiculum de Vida o Resume | Acreditacion | Areas de Estudio | Programas de Licenciatura Pregrado | Programas de Maestria | Programas de Doctorado | Planes de Estudio y Temario | Derechos Humanos | Bibilioteca en Linea | Link 275 Milliones de Registros | Recursos para estudiantes | Sala de Prensa | Representaciones | Publicaciones Acceso Abierto | Publicaciones Estudiantiles | Graduados | Patrocinadores | Informacion General | Mision y Vision | Escuela de Negocios y Economia | Escuela de Ciencias e Ingenieria | Escuela de Estudios Humanos y Sociales | Pagina de Videos | Requisitos de Admisiones | Solicitud de Ingreso | Tuition | Facultad y Consejeria Academica | Educacion a Distancia | Testimonios de Estudiantes | Preguntas Frecuentes | Distance Learning Request Information | Registrarse para el Programa | Formulario de Solicitud de Admisión | Politica de Privacidad